في ظل تعدد التهديدات السيبرانية، التي تشمل: “الحرب الرقمية” Digital Warfare، و”الإرهاب الرقمي” Digital Terrorism، و”التجسس الرقمي” Digital Espionage، بجانب التزايد المضطرد في أعداد الهجمات السيبرانية في السنوات القليلة الماضية؛ تتزايد أهمية “الردع السيبراني” لتأمين أجهزة الحاسب الآلي، وأنظمة المعلومات، والبنى التحتية من ناحية، والحيلولة دون تكرار تلك الهجمات من خلال تحديد الخصم على نحوٍ دقيق وتوعده بالانتقام ردًّا على هجومه، من ناحيةٍ ثانية، وحماية الأمن القومي للدول الذي بات رهنًا بالفضاء السيبراني، من ناحيةٍ ثالثة.

في هذا الإطار، تتجلى أهمية “الردع السيبراني” الذي يُثير التساؤلات حول قدرته على التصدي لمختلف الهجمات السيبرانية، ومدى فعاليته في الفضاء السيبراني في ظل اختلاف الأخير وتعقده مقارنة بالمجالات العسكرية الأخرى. فالأسلحة والتقنيات السيبرانية الهجومية غير مكلِّفة نسبيًّا، ويمكن الحصول عليها وتطويرها بسهولة.

المفهوم

يُعرّف “الردع السيبراني” بأنه منع الأعمال الضارة ضد الأصول الوطنية في الفضاء السيبراني. وعلى الرغم من التعريف الدقيق للمفهوم، إلا أنه يرتبط ارتباطًا جذريًّا بسياسات القوى الكبرى من جانب، والأبعاد الأمنية للفضاء السيبراني من جانبٍ آخر. فمن ناحية، تُفضل الولايات المتحدة استخدام مصطلح “الأمن السيبراني” Cyber Security للتركيز على التكنولوجيات، والشبكات، والأجهزة الآلية، بينما تفضل كل من الصين وروسيا استخدام مصطلحٍ أوسع هو “أمن المعلومات” Information Security، ليشمل المعلومات التي تمر عبر الشبكات وكذلك التقنيات المعلوماتية.

ويؤثر ذلك التباين جذريًّا في الردع السيبراني، لأنه دون الاتفاق على المصطلحات الرئيسية، من المتوقع أن يُثار الجدل حول كيفية استخدام الإنترنت، وطبيعة الهجمات السيبرانية التي يجب ردعها، واستراتيجيات الردع، وسبل تحقيقه. وعلى الرغم من ذلك، تُقدم اتفاقية “الجريمة السيبرانية”Convention on Cybercrime لعام 2001، إطارًا يمكن التوافق من خلاله على مصطلحات الجريمة والردع السيبراني من قبل جميع الدول الموقِّعة، البالغ عددها 41 دولة. وجدير بالذكر، أن روسيا لم تُصدِّق عليها، أما الصين فلم تنضم إليها، بعد أن رفضت المصطلحات التي وافقت عليها الدول الغربية.

الهجمات السيبرانية

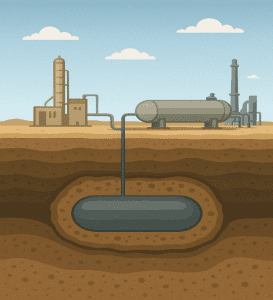

تتعدد أهداف الهجمات السيبرانية لتشمل: “التجسس السيبراني”، وإغلاق النظم المعلوماتية، واستهداف أنظمة معلومات الخصم سواء المدنية أو العسكرية. ويمكن أن تشمل أيضًا التلاعب بأنظمة توجيه الأسلحة التي قد تتسبب في إطلاق النار بعيدًا عن الأهداف المستهدفة، والتي قد تشمل: البنية التحتية الحيوية المدنية كشبكة الكهرباء، وأسواق الأوراق المالية، وقواعد البيانات المالية، وخطوط تنقية المياه، وغيرها.

ويُشكل كل ذلك خطرًا شديدًا على الدول القومية؛ سواء على اقتصاداتها، أو بنيتها التحتية الحيوية، أو أنظمتها العسكرية التي تعتمد على نظم المعلومات. كما يؤثر ذلك سلبًا في القدرات العسكرية للدول، خاصة أن الهجمات السيبرانية من شأنها أن تقوم بجمع وتحليل معلوماتٍ استخبارية موثوقة عنها. ولذا فإن ردع تلك الهجمات لا بد أن يكون من أولويات الردع السيبراني.

وتعتمد بعض الهجمات على “الهندسة الاجتماعية” من خلال تحفيز الضحية لفتح رابط يحتوي على برمجية خبيثة تُصيب الجهاز، وذلك عبر إرسال رسائل تحتوي على موضوعات قد تكون محل اهتمام الضحية، أو استخدام أسماء قد تكون مألوفةً لهم، وبمجرد أن يقوم الضحية بفتح الرسالة تبدأ عملية القرصنة. ويُعتبر البريد الإلكتروني والرسائل الشخصية الأكثر عرضةً لمثل تلك الهجمات.

ويعني ذلك تعدد أشكال الهجمات السيبرانية، ومصادرها، وآلياتها، فلا يمكن الوقوف على مرتكبيها على نحوٍ دقيق. وقد يشملون: الأفراد، والقراصنة، والجماعات، والتنظيمات الإرهابية، والدول، وغيرها، وهو الأمر الذي يتعذر معه حصر كافة الهجمات السيبرانية بشكلٍ كامل.

الإشكاليات

هناك عدد من الصعوبات والإشكاليات تواجه الردع السيبراني. الإشكال الأول يتعلق بصعوبة إسناد الهجمة السيبرانية إلى مرتكبيها؛ فهو أمر نادر الحدوث ومكلف نسبيًّا؛ ففي حالة الهجوم على المفاعل النووي الإيراني باستخدام الدودة الخبيثة المعروفة باسم “ستكسنت” على سبيل المثال، وعلى الرغم من ذهاب كثيرين إلى أن الولايات المتحدة وإسرائيل وراء ذلك الهجوم؛ إلا أنه لا يوجد دليلٌ ماديٌّ على ذلك. فغالبًا ما يعتمد الإسناد على التخمين.

كما يستخدم مرتكبو التهديدات السيبرانية تقنيات التشويش المتقدمة متعددة الأشكال لتجنب الكشف عن هوياتهم لفترةٍ طويلةٍ من الزمن. فمن الصعب جدًّا -إن لم يكن مستحيلًا- إسناد الهجوم السيبراني إلى مرتكبيه بدقة وبسرعة بمجرد اكتشافه من خلال الوسائل التقنية وحدها. ولعل استخدام الاستخبارات غير السيبرانية Non-Cyber Intelligence يُساعد في تحقيق ذلك الهدف، ولكنها لا توفر الضمانات المطلوبة للكشف عن المهاجمين، ومن ثم ردعهم.

الإشكال الثاني، يتصل بما قد يُحدثه تدخل الفاعلين من غير الدول من أضرارٍ جسيمة؛ فحتى الآن، الدولة هي الفاعل الوحيد الذي يُمكنه تنفيذ عمليات التجسس على نطاقٍ واسع، ولكن يمكن للأفراد وحتى الجماعات الصغيرة الحصول على ما يكفي من الموارد لشن الهجوم السيبراني، مع امتلاك المعدات اللازمة. وتتعدد الأمثلة على ذلك، ولعل من بينها “لولزسك” Lulzsec و”أنونيموس” Anonymou، فقد استهدفتا مواقع تابعة للحكومة الإلكترونية الأمريكية، ونشرتا بياناتٍ مسروقة على الإنترنت.

الإشكال الثالث، يتصل بـ”الإشارة”؛ فدون القدرة على إرسال رسائل رادعة للخصم، تتراجع فعالية ردعه، بل وتتزايد احتمالات سوء فهمه أو تجاهله، مما يزيد من مخاطر التصعيد والصراع. بيد أن “الإشارة” على الصعيد السيبراني أكثر صعوبة لعددٍ من الأسباب، منها صعوبة الإسناد، فيمكن للدول تطوير قدراتها السيبرانية واستخدامها دون أن يُسند إليها أي عملٍ عدائي. كما أن معظم الأسلحة السيبرانية تُستخدم لمرةٍ واحدة Single Use Weapons. فعلى سبيل المثال، استفاد هجوم “ستكسنت” من بعض ثغرات برامج التحكم، مما سمح له بأن يؤتي ثماره. وبطبيعة الحال، تمت معالجة تلك العيوب فور معرفتها.

ولكي يتحقق الردع، يجب أن يُحسن الرادع إرسال رسائل رادعة تُثني الخصم عن أفعاله، ولكن في الفضاء السيبراني يصعب تحديد المهاجم ابتداءً، وقد يكون الوقت قد فات لإرسال أيّة رسالة رادعة تثنيه عن ارتكاب الهجمة السيبرانية. وكثيرًا ما يقال إن الهجوم السيبراني الأكثر خطورة هو الذي لم يتم اكتشافه بعد. ففي الهجمات السيبرانية، يُمكن للعدو الاستيلاء على بياناتٍ كثيرة لن يتأتّى للجاسوس البشري الحصول عليها في سنوات.

كما تُعد ثقة المهاجم في قدرة الدولة على الانتقام والرد من بين العوامل التي تُؤثر في الردع السيبراني، وهو ما يسهل في الردع التقليدي لسهولة استعراض الدولة لما تملكه من قدراتٍ مادية، ولكن في المجال السيبراني، الأسلحة السيبرانية غير مرئية إلى أن يتم استخدامها. وإذا لم يكن لدى المهاجم “بنية تحتية سيبرانية” Cyber Infrastructure فلا يوجد ما يُمكن استهدافه ردًّا على الهجوم الأصلي.

متطلبات الردع

على الرغم من الإشكاليات سالفة الذكر، لا يزال الردع مجديًا وفعالًا ولو جزئيًّا، لكنه لا يصل إلى المثالية؛ فوجوده أفضل من عدم وجوده على الإطلاق. كما أن الهجمات السيبرانية تجعل من الضروري البحث في كيفية منعها خشية تكرارها، وبخاصة في ظل سهولة الحصول على الأسلحة السيبرانية وشن الهجمات باستخدامها، وصعوبة تحديد الخطوط الحمراء التي لا يُمكن تجاوزها على صعيد تلك الهجمات.

ويتطلب الردع السيبراني استراتيجية معلنة متكاملة تشمل إزالة أي ملاذ آمن للخصوم، وتحديد المسموح وغير المسموح به في الفضاء السيبراني، وتغيير التخطيط العسكري. وعليه، تتعدد الخيارات والسبل المقترحة للردع؛ فمن الممكن اتخاذ التدابير القانونية ضد الدول التي يشتبه في تورطها بارتكاب الهجوم. ففي عام 2014، اتُّهم خمسة ضباط من جيش التحرير الشعبي الصيني Chinese People’s Liberation Army بسرقة الشركات الأمريكية عبر التجسس السيبراني، ولكن لا يمكن إلقاء القبض على المتهمين إلا عند زيارتهم الولايات المتحدة أو حلفاءها. كما ينطوي ذلك الخيار على خطر إقامة دعوى قضائية ضد الولايات المتحدة تُضطر فيها لكشف معلوماتٍ استخباراتية حساسة. وعلاوة على ذلك، قد تنتقم الصين من خلال البدء بإعداد لوائح اتهام “رمزية” ضد المنظمات والأفراد الأمريكيين. وهذا الخيار وإن نال من سمعة الصين، فلن يكون له تأثير رادع.

ويمكن للولايات المتحدة سرقة ونشر معلوماتٍ عن الحكومة الصينية، واستهداف بنيتها التحتية الحكومية، ردًّا على أية هجمات سيبرانية تتعرض لها؛ فلا يوجد ما يمنع أي دولة من استخدام الإنترنت ردًّا على الهجمات السيبرانية التي تعرضت لها، بل وقد يتصاعد الصراع في حال قرر أي من طرفيه اللجوء للقوة العسكرية ولو بشكل جزئي أو محدود لاستهداف مواقع بعينها.

وهناك بالفعل عددٌ من الاستراتيجيات التي يمكن تطبيقها على الفضاء السيبراني؛ إذ تهدف العمليات السيبرانية إلى الوقوف على الاستخدام الممنهج من قبل أي فرد أو جماعة أو منظمة أو دولة باستخدام الشبكات الرقمية والأجهزة المتصلة، بهدف استهداف البنية التحتية للمعلومات الوطنية العسكرية أو المدنية الحيوية من أجل تغيير أو تدمير أو تعطيل وظائفها الرئيسية لإضعاف أو إلحاق الضرر بالفاعل المستهدف.

استراتيجية الردع الفعالة

يُمكن إقناع الخصوم بقدرة الدول على إحباط الهجمات السيبرانية، مما يقلل من حوافزهم. ولذا، لا بد من نشر دفاعاتٍ قوية، والاعتماد على أنظمةٍ مرنة يمكن أن تتعافى سريعًا من الهجمات. كما يمكن تطبيق الردع من خلال فرض التكلفة للتأثير في حسابات الخصوم. تلك التدابير لا بد أن تتأسس على القدرة والرغبة في الرد على الهجمات السيبرانية من خلال جميع الوسائل اللازمة، على نحوٍ يتسق والقانون الدولي، بحيث لا تقتصر تلك التدابير على إنفاذ القانون، بل تشمل فرض عقوباتٍ على المهاجمين، وشن عملياتٍ سيبرانيةٍ هجومية ودفاعية، واستنفاد جميع الخيارات المتاحة لاستخدام القوة العسكرية.

أحد الأسباب التي تحول دون تحديد المهاجم بدقة، ترجع إلى قدرة الإرهابيين على استخدام مرافق اتصالات مجهولة، وتقنيات تشفير لإخفاء هوياتهم، وكذلك أنظمة كمبيوتر في مختلف البلدان التي قد لا يكون بها قوانين لمعاقبة الجرائم السيبرانية، مما يوفر لمرتكبيها ملاذاتٍ آمنة لمثل هذا السلوك من خلال عدم ملاحقتهم ورفض تسليمهم. وبالتالي، فإن البلدان التي ليس لديها قوانين ضد جرائم الإنترنت تخلق ملاذاتٍ آمنة، فلا يمكن محاكمة مرتكبيها على أساس أنه لا جريمة ولا عقوبة إلا بنص.

ومن السبل المقترحة للردع الذهاب للظلام وإغلاق كافة الشبكات؛ فجميع النظم والشبكات التي تُشكل جزءًا من البنية التحتية للمعلومات الوطنية لا ترتبط بالضرورة بشبكاتٍ أوسع أو بالإنترنت. وعليه، يحاول هذا النهج حرمان العدو من الوصول إلى الأنظمة والشبكات القيمة التي تحوي بياناتٍ مهمة، يمكن أن يؤدي استهدافها إلى وقوع إصابات.

وختامًا، من شأن الردع السيبراني أن يفشل طالما لم يعلن الجاني رسميًّا عن مسئوليته عن الهجوم. ومن شأن الرد على كافة الهجمات السيبرانية أن يفشل أيضًا، بسبب العدد الهائل من الهجمات من ناحية، وعدم وجود موارد كافية للرد عليها من ناحية أخرى. ولا توجد استراتيجية واحدة مناسبة لكافة الهجمات على اختلاف مرتكبيها. وعلى الرغم من ذلك، يكاد يكون الردع السيبراني الحل الأمثل لمواجهة التهديدات السيبرانية حتى مع تراجع فعاليته.